弊社の一部サービスでご提供致しておりますDNSキャッシュサーバについて、サーバの安定稼働ならびにセキュリティ強化を目的としまして、下記の通りご提供仕様の変更を実施させていただきます。

仕様変更の背景

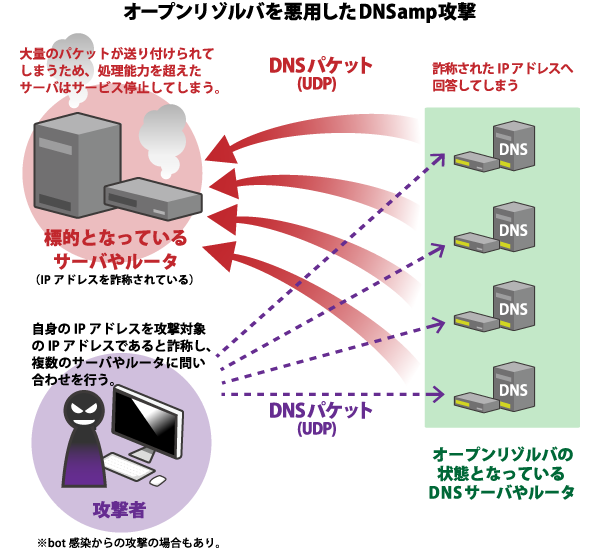

昨今、DNSの仕組み(オープンリゾルバ)を悪用し、「DNS amp攻撃」と呼ばれる大規模なDDoS攻撃(通信サービス等を不能とする分散型の攻撃)が頻発しており、大きな問題となっております。

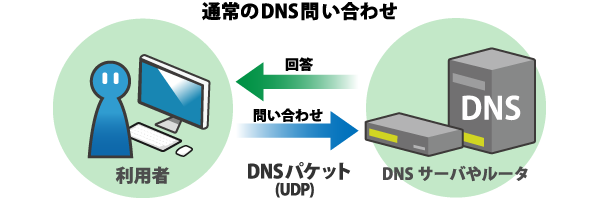

DNSは、主にUDPという通信プロトコル上で情報がやりとりされます。

UDPは、Webやメールなどで使われるTCPに比べて通信手順はシンプルですが、その手続きには問い合わせ元である通信相手の確認が含まれていません。そのため、問い合わせ元のクライアントが自身のIPアドレスを詐称していたとしても、DNSサーバはそれを信じるよりほかなく、結果として、偽られたIPアドレスに対して応答を返してしまうという事が起こり得ます。

また、DNSはその仕組み上、クライアントからの問い合わせ時のパケットよりも、サーバからの応答時に送出されるパケットサイズの方が必ず大きくなります。

悪意のある攻撃者は、これらの点を利用して、踏み台となるDNSサーバにIPアドレスを偽った問い合わせを送ることで、標的に対して自らが送ったサイズの数十倍のトラフィックを送りつけることができてしまいます。つまり、攻撃者は比較的少ないトラフィックで標的のネットワークを飽和させることが可能となります。

このような攻撃を「DNS amplification attack(DNS amp)」あるいは「DNS reflection attack」と呼びます。

このような状況に対し、弊社でも対策等を実施してまいりましたが、攻撃手法がより高度化しており、根本的な解決が必要であることから、以下の通り仕様を変更させていただきます。

仕様変更内容

DNSキャッシュサーバの提供を弊社インターネット接続サービスからのみとする制限を実施させていただきます。

仕様変更実施日時

2014年10月21日(火) 22:00より

対象DNSサーバ

210.191.192.1 および 210.229.160.12

お客様への影響について

(1) 弊社インターネット接続サービスからご利用の場合

本変更に関する影響はございません。

(2) S.T.E.P C2Cサービス インターネット接続オプションからご利用の場合

名前解決が行われずインターネットに接続できない問題が発生する可能性がございます。

その際は、大変お手数ですが、弊社までお問い合わせ下さい。

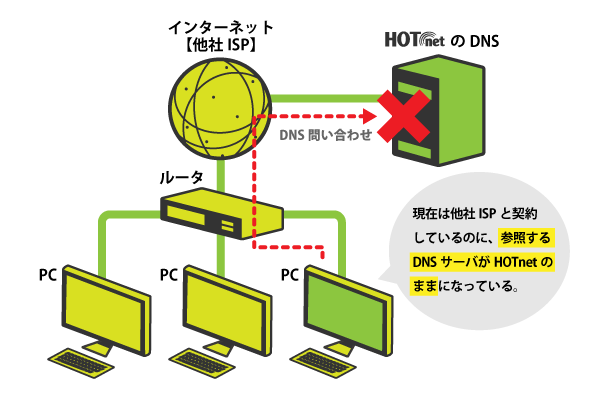

(3) 他社インターネット接続サービスからご利用の場合

名前解決が行われずインターネットに接続できない問題が発生する可能性がございます。

現在ご利用中のインターネット接続サービス提供元へご確認の上、DNSサーバに関する設定を変更して下さい。

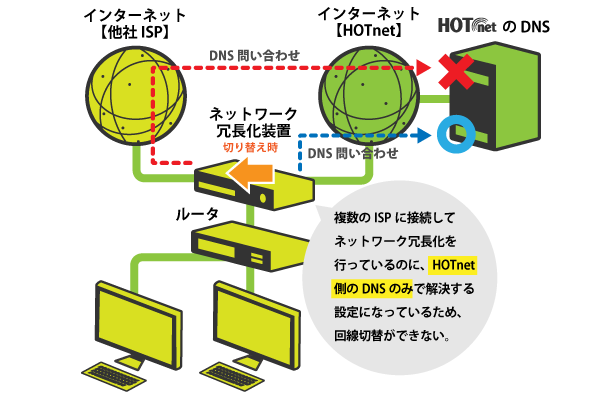

特に、下記の「事例」に該当するケースにおいても、DNSサーバに関する設定を変更して頂く必要がございます。

仕様変更に伴う影響が生じる可能性のある事例

今回の仕様変更に伴って、お客様側のDNSサーバに関連する設定状態によっては、以下のようなケースが発生する事が考えられます。

ケース1:クライアントPCからインターネットへのアクセスが正常に行えない。

ケース2:インターネットへの冗長化接続構成時に接続回線の切り替えが正常に行えない。

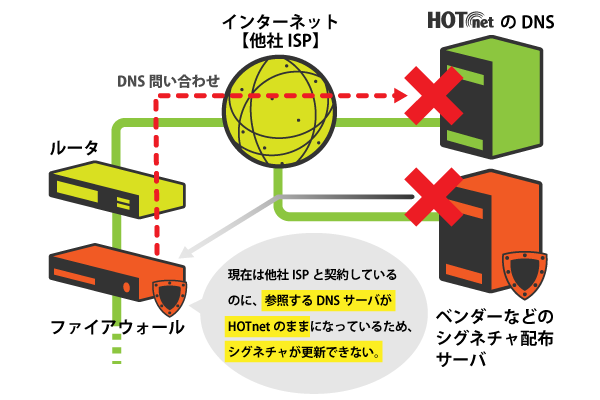

ケース3:ファイアウォールのシグネチャ更新が正常に行えない。

本件に関するお問い合わせ

本件に関するご不明点等ございましたら、本サイト内のお問い合わせページをご参照の上、ご連絡下さい。